De fem viktigaste säkerhetsfunktionerna i Windows 7

Trots fiaskot med Windows Vista lyckades Microsoft ändå skapa något bra under ytan. De säkerhetsförbättringar som gjordes i Vista är viktiga och något tillverkaren utnyttjar i Windows 7.

Windows 7 har blivit säkrare i standardläge och möjligheterna att säkra klientdatorer med systemet har ökat.

1. Järnkoll med applocker

Software restriction policies har använts länge för att kontrollera vilken kod som körs på datorer med exempelvis XP eller Vista. Funktionen har flera svagheter. Det är lätt att kringgå en regel genom att flytta en exekverbar fil till ett annat ställe eller genom att lägga till ett extra tecken. Det är heller inte helt enkelt att administrera software restriction policies. De problemen ska applocker lösa.

Den stora skillnaden mellan applocker och software restriction policies är att vi nu kan skapa regler baserade på digitala signaturer. Det gör att vi exempelvis enkelt kan tillåta att alla program från en viss tillverkare alltid får köras. Det går även att skapa regler på olika nivåer. Ett exempel är att tillåta alla program i en programserie eller program från en viss tillverkare med versionsnummer 3.0.2.

Positivt är också att det finns tre typer av regler. Det går att konfigurera regler för exekverbara filer (exe- och com-filer), för installationspaket i form av Windows Installer (msi- och msp-filer) samt för skript (bat-filer, vbs-filer med flera). Det finns även en fjärde regel för dll-filer, men den hanteras manuellt och är inte aktiverad som standard.

Absolut nödvändigt för att kunna säkerställa en bra uppsättning regler är att man kan köra i loggningsläge. Det innebär att reglerna används men att det endast loggas vilken kod som vid ett givet tillfälle har tillåtits respektive vilken kod som har stoppats. Rekommenderat är att först köra i loggningsläge för att säkerställa att inget viktigt stoppas.

Applocker hanteras via grupprinciper. En vitlista anger vad som ska tillåtas och det går sedan att skapa undantag. Det går även att skapa en standarduppsättning regler. Ett enkelt exempel är att systemet kan låsas så att standardanvändare endast får köra tillämpningar som finns i program files-mappen. Det hindrar bland annat otillåtna program som inte kräver installation.

Applocker är ett mycket bra tillägg för att säkra datormiljön och ta kontroll över vilken kod som får köras och vilken kod som körs. Applocker finns i Windows 7 Enterprise och Ultimate, även om det går att skapa och hantera reglerna från en klientdator som kör Windows 7 Professional.

Enligt Microsoft måste det på serversidan finnas en domänkontrollant med Windows Server 2008 R2. Vi har testat och kan konstatera att applocker fungerar i miljöer med domänkontrollanter som kör Windows Server 2003 eller Windows Server 2008.

2. Kryptering med bitlocker

Bitlocker krypterar en hårddisk, eller rättare sagt en partition, så att obehöriga inte kan läsa informationen på den. Bitlocker dök upp i Vista och har utvecklats med tiden. Servicepaket 1 till Vista innehöll förbättringar som gjorde det möjligt att kryptera inte bara systempartitionen utan även andra partitioner på hårddisken. I Windows 7 finns ännu fler förbättringar, bland annat att systemet redan vid installation partitioneras så att det finns stöd för bitlocker.

Eftersom vi genom att kryptera bootfilerna skulle skjuta oss själva i foten kräver bitlocker att dessa filer placeras på en egen bootpartition. Det var vi med tidigare Windowsversioner tvungna att ta hänsyn till vid utrullningen, även om det i efterhand gick att korrigera med ett verktyg från Microsoft.

Bitlocker aktiveras med ett högerklick på den enhet vi vill kryptera och väljer ”kryptera”. Precis som tidigare krävs det ett tpm 1.2-kort i datorn alternativt att vi via grupprinciper ställer in så att vi kan tillåta bitlocker även med enbart en usb-pinne.

Med Windows 7 införs en ny variant av bitlocker som kallas bitlocker to go. Den krypterar flyttbara lagringsmedia. Det är mycket bra, usb-minnen finns överallt och många använder dem ovarsamt och placerar företagskänsliga data på dem. Genom att kräva att filer som placeras på flyttbara lagringsmedia ska vara krypterade går det att säkerställa att data inte går att läsa om de kommer i orätta händer.

De krypterade filerna går att läsa i tidigare operativsystem från Microsoft, men det går inte att skriva nya data. Verktyget som gör det möjligt finns på det flyttbara lagringsmediet.

En annan välkommen nyhet med bitlocker är möjligheten att definiera dataåterställningsagenter för att återställa data.

Sammanfattningsvis är bitlocker mycket enkelt att aktivera och stödet för flyttbara lagringsmedia gör att systemen kan bli väsenligt säkrare. Bitlocker eller någon slags kryptering för mobila användare bör vara något alla funderar på.

3. Logga och spåra förändringar

Det har länge varit svårt att i Windows logga olika händelser kopplade till säkerhet. Loggarna har blivit alltför omfattande, med onödig information.

I Vista går det att aktivera loggning för nio områden. Ett är händelser som har med inloggningen att göra. I Windows 7 går det att aktivera loggning för totalt 53 områden. För inloggningsförfarandet går det att välja bland nio delar som kan loggas. Det gör att vi kan välja exakt vilka delar vi vill logga. Vi slipper en mängd rader i loggarna och slipper därmed sålla för att hitta information.

I Windows 7 går det att logga nekad eller tillåten åtkomst till mappar eller filer. Det går även att se exakt vad det är som ger användaren eller användarna behörigheten att komma åt respektive inte komma åt resurserna.

Nytt är även att det med globala loggningar går att logga allt en viss användare eller grupp kommer åt utan att behöva lägga till dem i åtkomstlistorna för loggning.

4. Säker åtkomst med direct access

Direct access är en het nyhet som erbjuder ett säkert sätt att ansluta till företagsnätets resurser. Samtidigt kan it-avdelningen nå och hantera datorerna oavsett var de befinner sig, så länge de har en internetanslutning.

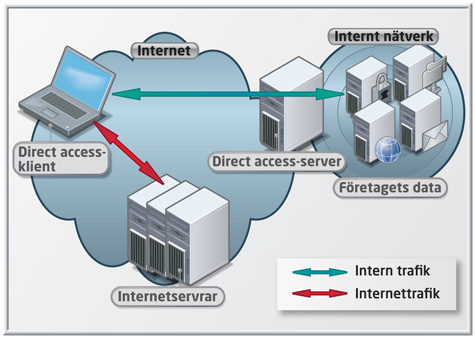

En annan stor fördel med direct access jämfört med en traditionell vpn-anslutning är att endast den interna trafiken går via företagets servrar. Internettrafiken passerar aldrig företagets nätverk eller servrar.

När det finns en aktiv internetanslutning kontrollerar direct access om datorn finns på det interna nätverket eller om den finns utanför. Det görs genom att funktionen kontrollerar om en intern webbsida är tillgänglig. Om den är onåbar antas datorn finnas i det externa nätet och en säker anslutning skapas med hjälp av ipsec. Datorn har då tillgång till dns och active directory, bland annat grupprinciper, och kan hanteras av företagets it-avdelning. Först när användaren loggar in får datorn åtkomst till de delar av det interna nätet som användaren ska ha tillgång till. Även det sker med ipsec.

Det är många bitar som ska finnas på plats innan det går att använda direct access. Kraven är inte oöverstigliga, men det ska bland annat finnas två efter varandra följande publika ip-adresser, en pki-miljö med automatisk utrullning av certifikat, minst en dedikerad direct access-server som kör Windows Server 2008 R2 rekommenderas och minst en domänkontrollant som kör Windows Server 2008 med servicepaket 2.

Att det även är ett krav att ip v 6 används gör att många avskräcks, men faktum är att det fungerar att köra direct access även utan ip v 6. Med det nya protokollet ip-https kan ip v 6-trafiken tunnlas i ssl-paket över ip v 4.

Direct access kräver Windows 7 Enterprise eller Ultimate på klienterna.

Direct access etablerar en ipsec-baserad förbindelse till hemmanätverket utan att användaren behöver göra något. Det sker så tidigt i startprocessen att gpo:er (group policy objects) kan slå på klienten och en vanlig domäninloggning kan ske. Användaren upplever allt som om han eller hon satt på jobbet.

5. Säkrare med Internet Explorer 8

Internet Explorer 8 finns av konkurrensskäl inte med i de Windowsversioner som säljs i Europa, men företagskunder har ofta avtal som innebär att de köper versioner med webbläsaren.

(Numera ingår Internet Explorer 8 i Windows 7, när artikeln skrevs var gällde andra regler för Windows 7 gällande detta)

Köper man Windows 7 i kartong ingår inte någon webbläsare alls, men det finns starka skäl att välja Internet Explorer ändå. Det är den enda webbläsare som klarar active x-kontroller. Ett annat skäl att välja Internet Explorer är patchhantering och infrastruktur. Patchar till webbläsaren ingår tillsammans med andra patchar för Windows och det är något företagen förhoppningsvis har en rutin för att hantera.

I Internet Explorer 8 är dataexekveringsskyddet aktiverat som standard, även på 32-bitarsversionen. Det gör det svårare för illasinnade användare att utnyttja sårbarheter som buffer overruns.

I Internet Explorer 8 körs också varje flik i en egen process och det är lättare att hantera vilka active x-kontroller som ska tillåtas. Isolerade processer är en fördel för den som tidigare har växlat mellan att köra internetsajter i skyddat läge och intranätsajter i oskyddat läge. Nu är det möjligt att köra dem i flikar i samma Internet Explorer-fönster.

Det finns även ett smart skydd för skadiga webbplatser och skadlig kod, som ersätter nätfiskefiltret i de tidigare versionerna. Skyddet är utökat och gäller nu inte bara nätfiskesajter. Ett så kallat smart screen-filter kontrollerar de filer som laddas ned och varnar för sajter med skadligt innehåll och sådana som används för att sprida skadlig kod.